【SA】所有Intel酷睿i平台爆出硬件远程提权漏洞,禁用后依然可以本地利用【附临时解决方案】

更新:CSME已被通过USB DCI直接破解

暂时还需要物理上的攻击

相信“有心人”会找到直接远程攻击的方法…

Intel ID: INTEL-SA-00075

CVE Name: CVE-2017-5689

Intel的漏洞描述:

1.无权限的网络攻击者可以通过AMT/ISM获得系统权限

CVSSv3 9.8 Critical /AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

2.无权限的本地攻击者可以通过AMT/ISM/SBT获得网络和本地系统的权限

CVSSv3 8.4 High /AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

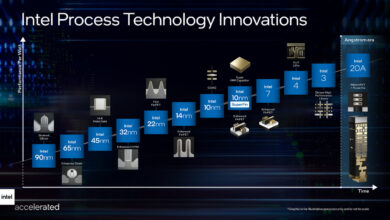

从Nehalem(第一代酷睿i)到KabyLake(第七代)的所有Intel平台都有远程漏洞。SA在几年间请求Intel修复这个漏洞,看起来他们终于肯听取意见了。

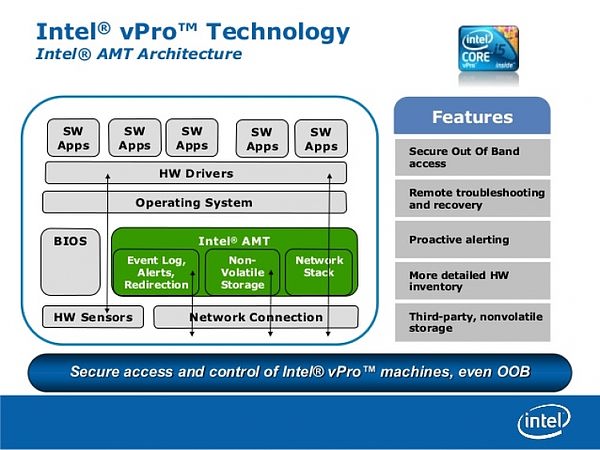

每个带有Active Management Technology (AMT), Intel Standard Manageability (ISM),或者Intel Small Business Technology (SBT)功能的Intel平台在ME(非CPU固件)中都有远程利用漏洞。如果这还不够吓人的话,即使你的机器上没有开启SMT、ISM或者SBT,依然会受到漏洞影响,只是不会通过网络罢了。目前根据SA收集的消息,过去的九年间Intel的所有设备均受到威胁。严重程度大概在噩梦和末日之间。

SA早几年前就知道这个漏洞了。整个事情起始于五年前SA开始调查硬件后门的时候,惊悚程度让人彻夜难眠。由于某些显而易见的原因我们不能公布我们的发现,但SA抓住任何可能的机会,请求所有可能直接或间接影响到直接相关人员的人,来对应这个漏洞。SA向几十名“相关人员”解释了问题,但都是无用功。

肯听我的话的Intel代表都说我疯了,否认漏洞的存在,甚至给出荒唐的所谓技术原因说他们没有做错。

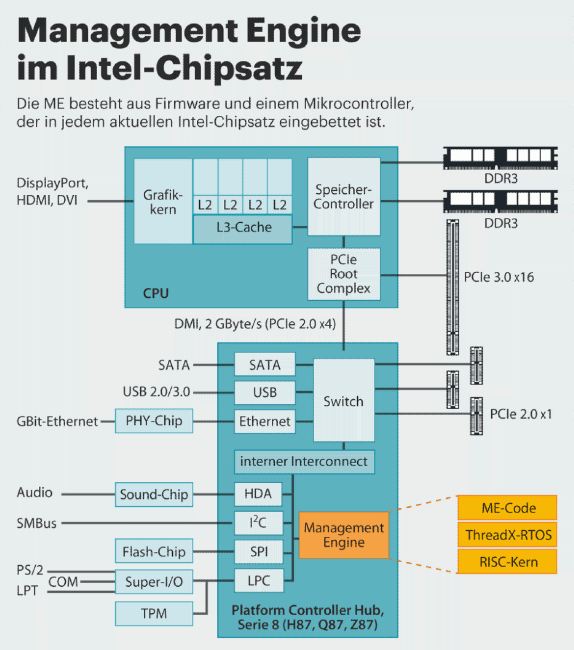

问题很简单,Management Engine(ME)控制网络端口,可以对系统进行直接内存存取,可以随意对系统的所有内存及存储进行读写操作,只要你一解锁就能绕过磁盘加密(甚至可能绕过加密过的磁盘,SA无法100%确定),可以对屏幕进行读写,而且以上所有操作都是完全没有记录的。归功于网络控制能力,ME也可以将找到的任何数据(无论是否加密)发送出去。

听起来这些功能放在PC上完全是疯了,但是是有合理理由的。如果公司想重装系统,就可以远程对磁盘操作。清理病毒?一样可以远程做到。用户登录和(合法的)监听?没问题。通过ME可以对PC进行需要的任何操作。Intel甚至告诉我们有个版本的AMT可以通过蜂窝连接对挂掉的机器进行裸机镜像拷贝。

将近10年都没补上的漏洞突然得到修复,意味着有漏洞的受害者通过自己的影响力让Intel不得不修复,和之前发生过的一样。

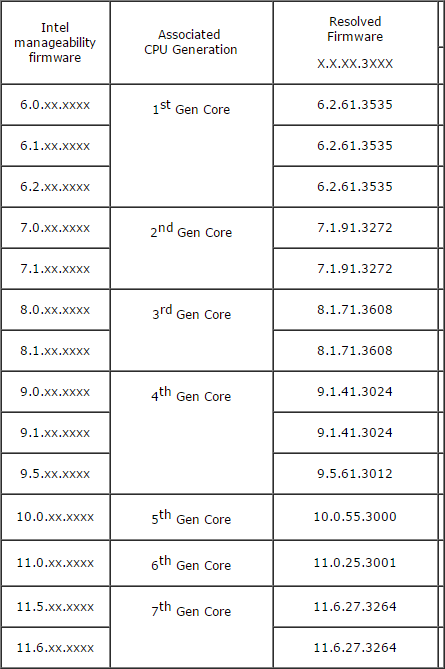

这个漏洞影响了从2008年的Nehalem到2017年Kabylake的所有机器,只要带有AMT、ISM和SBT功能的机器都会受到威胁。过去的九年间Intel的所有带芯片组的设备均受到威胁。

“好消息”是,只有在打开AMT时漏洞才能被远程利用。但坏消息是就算没有打开AMT或者屏蔽了,这个漏洞依然可以从本地利用。

就算在服务器上关闭ME,它依然会回答发送给它的特定请求。

相当于,在收到固件补丁之前,没有任何防护的方法。受影响的ME固件版本在6.0-11.6之间,更老或者更新的ME不受影响的原因可能是Intel在AMT引擎上使用了更老的非ARC CPU。

Intel向OEM提供了BIOS/ME固件补丁,从这里开始就不是Intel管的事了(这里没有带丝毫讽刺),接下来就取决于OEM是否提供固件更新。【可能部分大的OEM会吧,仅限于新机器。】

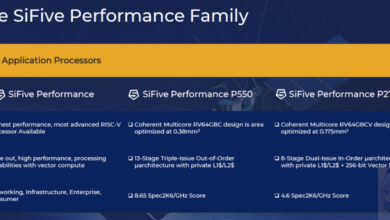

右边的是修复了的固件版本

可能会提供补丁的大概只有戴尔、惠普、联想之类的大公司,小厂商基本不会费这个事。另一个问题是多老的机器会获得补丁,大多数OEM不会给过保的机器提供补丁,大多数PC有1-3年保证,少数能有5年,比如服务器。同时这也意味着只有半数以下的PC能获得补丁。大厂近几年的机器应该很快就会获得补丁,建议每天刷新网页,一出来就马上打上。

Intel AMT/ISM/SBT 漏洞现在已经臭名远扬。如果你用了Intel的管理方案,漏洞就能被远程利用。就算没有打开AMT或者屏蔽了,这个漏洞依然可以从本地利用,因为硬件就在你的机器里。真的最好马上给它关掉,不要等到官方声明,那要到六月底了。

Intel的官方声明:https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00075&languageid=en-fr

指导PDF:https://downloadmirror.intel.com/26754/eng/INTEL-SA-00075%20Mitigation%20Guide-Rev%201.1.pdf

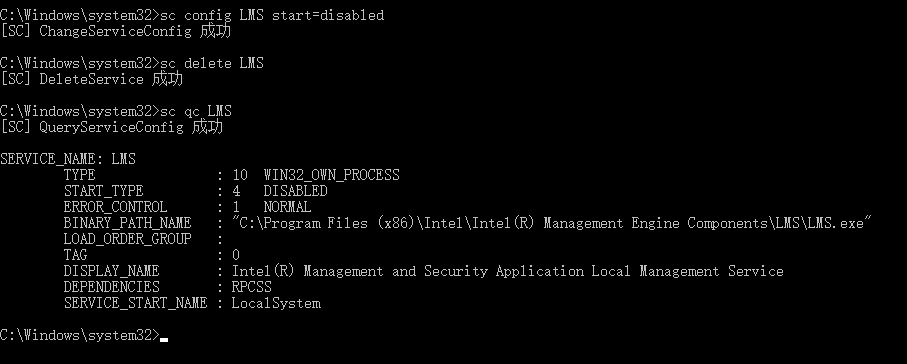

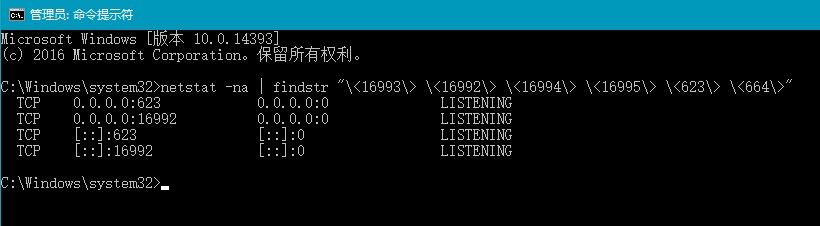

XPS15 9550测试,针对本地就第二步:

管理员命令行

sc config LMS start=disabled

sc delete LMS

sc qc LMS

进到系统服务列表关掉Intel Management Engine 的服务

然后根据刚才命令行找到的位置删掉LMS.exe

使用管理员命令行执行

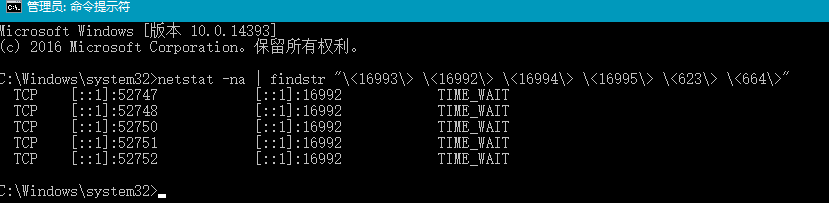

netstat -na | findstr “<16993> <16992> <16994> <16995> <623> <664>”

可以查看是否还在监听

删除LMS.exe前

删除后

这只是临时的方案,等到OEM给了补丁就赶紧打吧。

via:Semiaccurate,本站编译,转载请注明出处。

http://semiaccurate.com/2017/05/01/remote-security-exploit-2008-intel-platforms/

建议和某能网的帖子对比一下。