AMD内部队伍正在调查关于PSP/Promontory 芯片组“漏洞”的“报告”

本文地址 http://www.moepc.net/?post=4553

AMD的内部队伍正在调查该“报告”。

“We have just received a report from a company called CTS Labs claiming there are potential security vulnerabilities related to certain of our processors. We are actively investigating and analyzing its findings. This company was previously unknown to AMD and we find it unusual for a security firm to publish its research to the press without providing a reasonable amount of time for the company to investigate and address its findings. At AMD, security is a top priority and we are continually working to ensure the safety of our users as potential new risks arise. We will update this blog as news develops.”

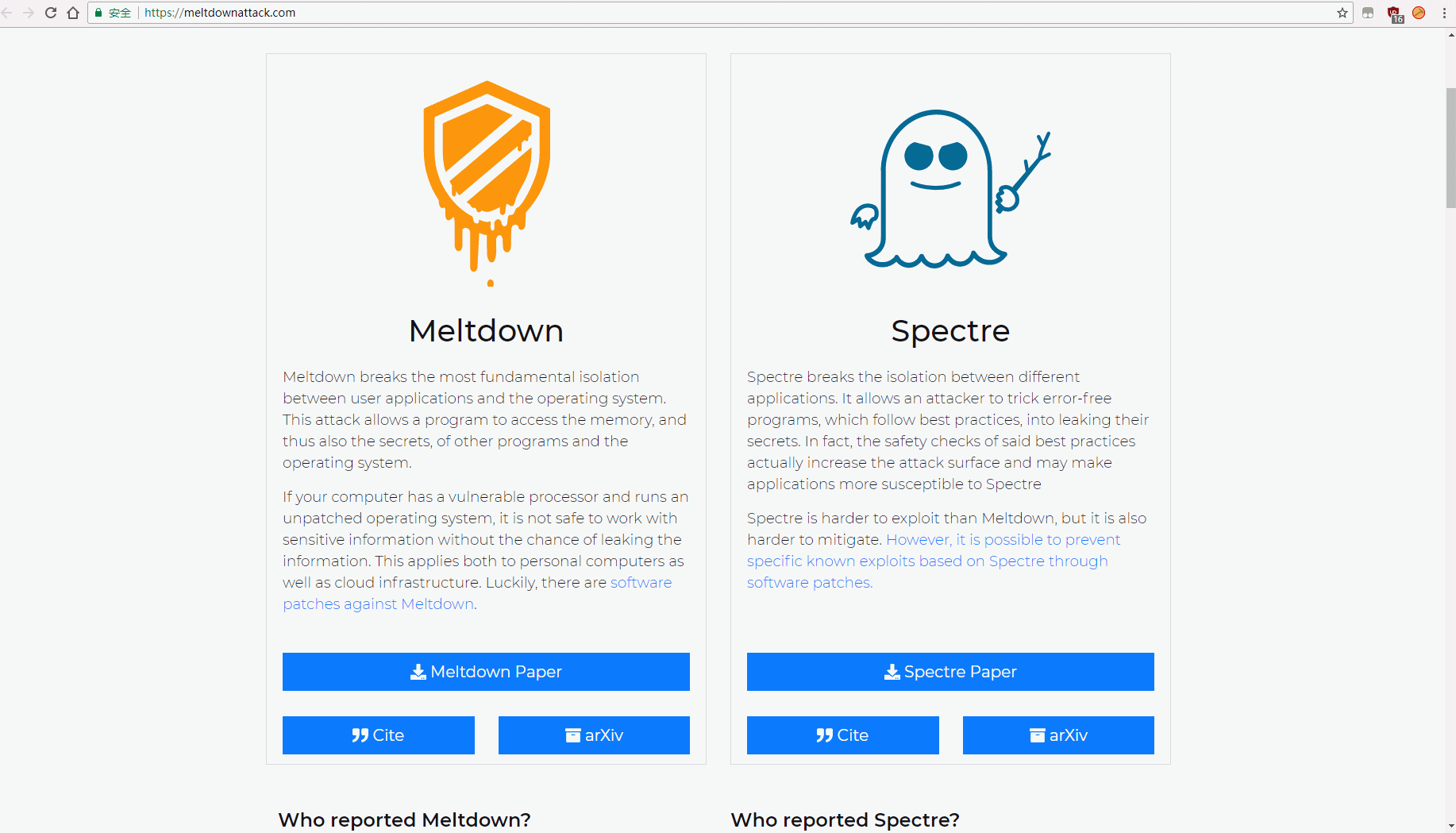

“漏洞”可能是真的,也可能是无中生有。只是此事背后的性质可能有着根本上的不同。对比1月份Google Project Zero公布Meltdown和Spectre的情景就很明显了。

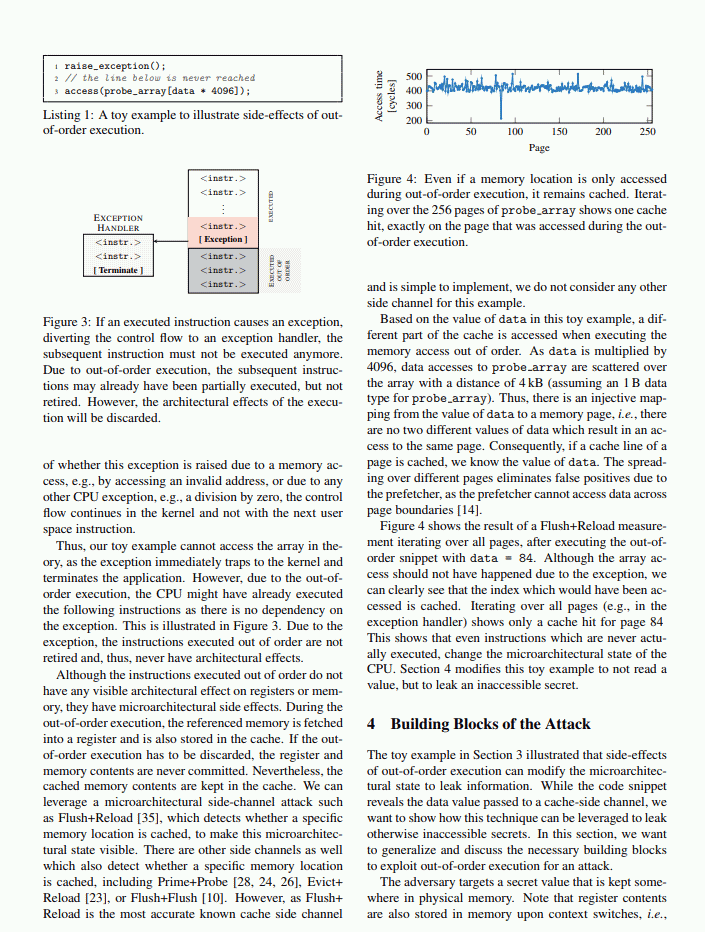

GPZ给了至少90天时间给各厂商进行修复准备(实际上有半年时间),然后才选择公布漏洞,给出的白皮书也很详细,结尾还有Reference,参考文献。

选自GPZ的Meltdown白皮书

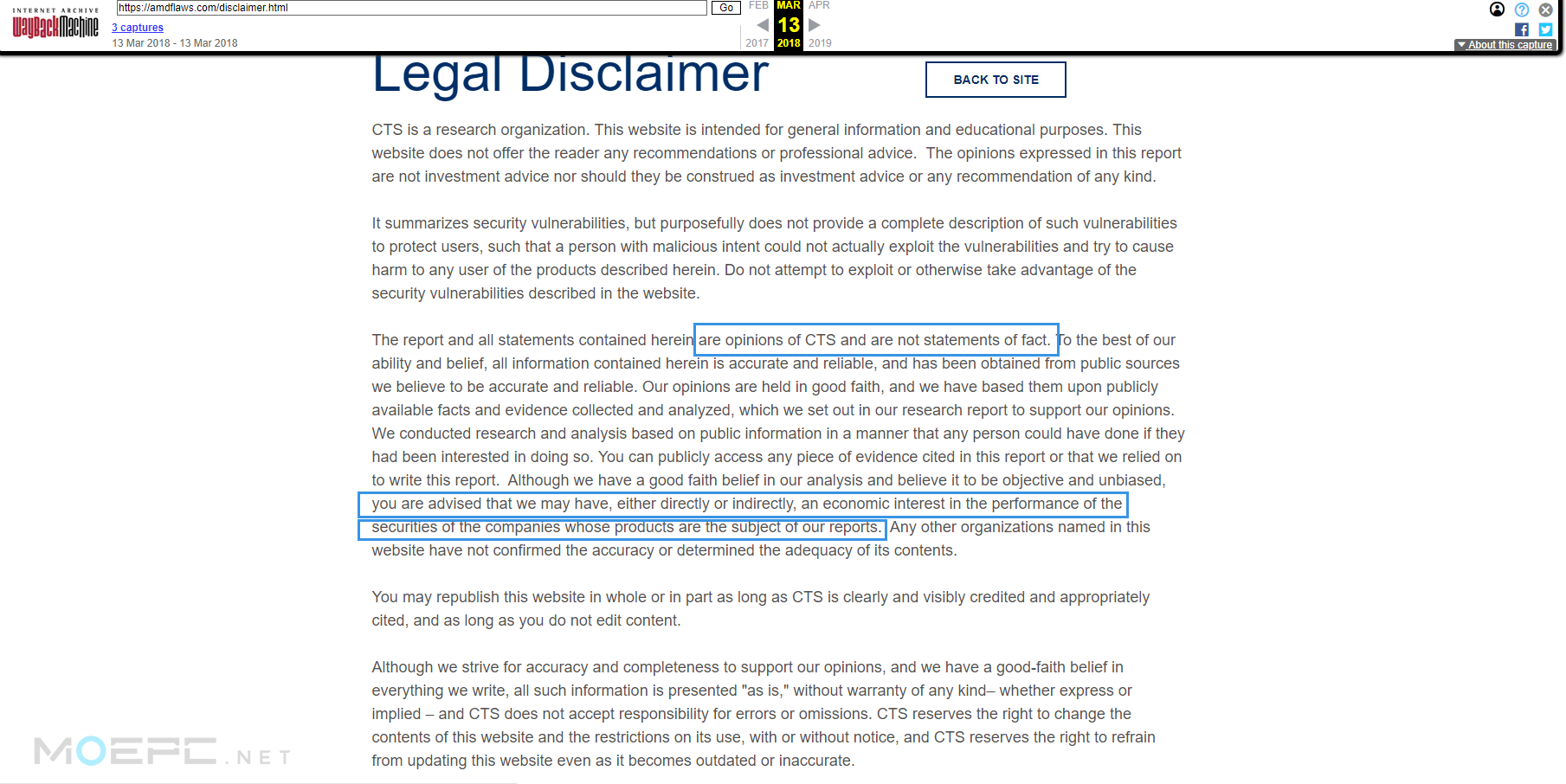

CTS只给了AMD 不到24小时时间反应,声称AMD需要好几个月甚至一年时间都无法修复这些漏洞。【3月21日的发布直接将其证伪,AMD将在数周内放出补丁修复所有漏洞】“白皮书”也只有大概介绍,没有Proof of concept,没有用例。实际信息为零,只有对AMD CPU/芯片组简单的介绍。CTS的理由是为了保证安全。结尾没有参考文献,你只能找到Disclaimer,为了防止将来被告用的?

CTS给的“白皮书”

任何有声望的安全团队都不会这样发表漏洞相关的信息。这次发表的方式非常奇怪,甚至可以说可疑。

给不到一天这么短的时间,并不像是一个“安全公司”该有的做法,更像是公关公司做出的抹黑行为。

下面这两段内容为CTS发布

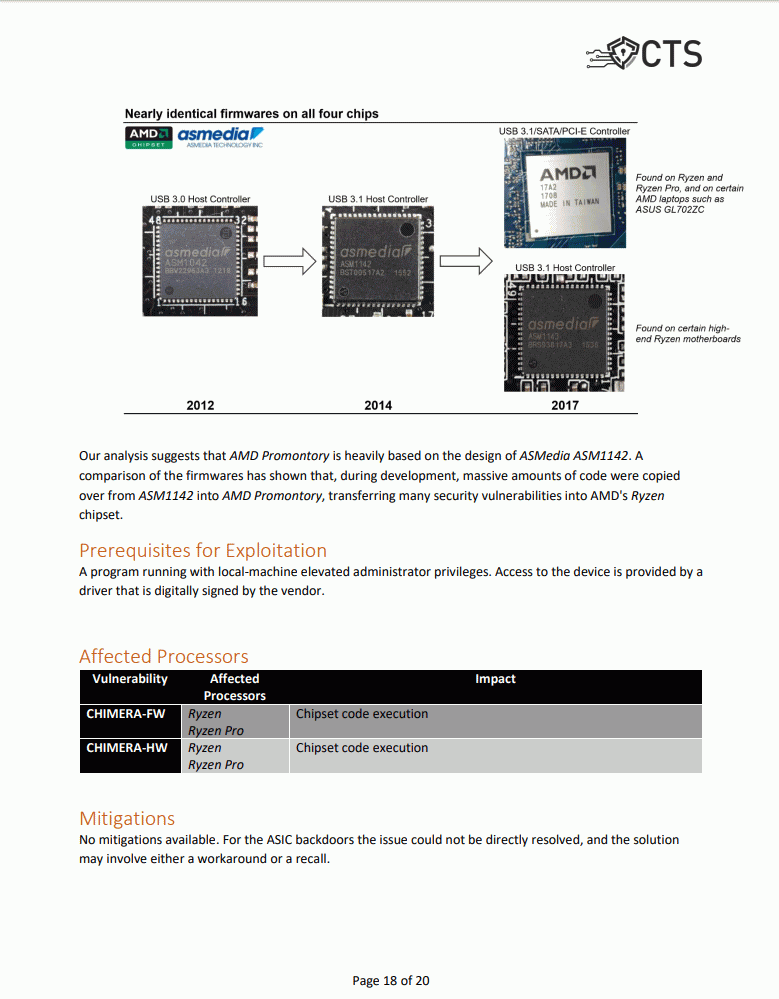

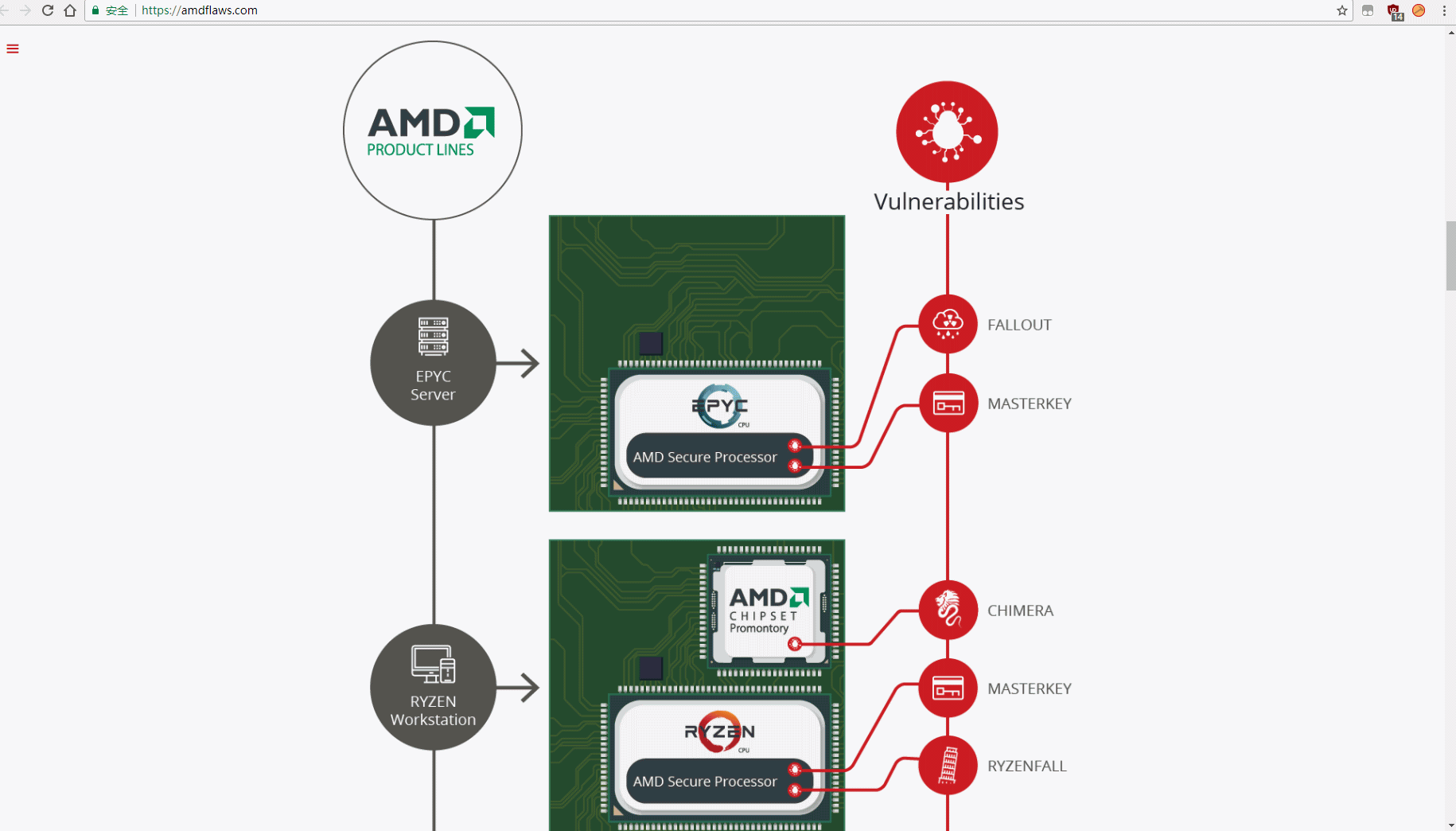

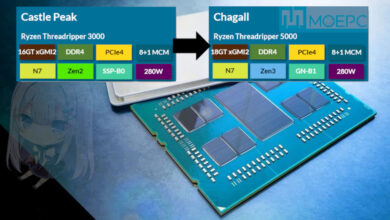

CTS声称“漏洞”有4种,MasterKey、Chimera HW/SW、Ryzenfall和Fallout。白皮书中称MasterKey影响EPYC/Ryzen,Chimera影响Ryzen/ Ryzen Pro(300系芯片组),Ryzenfall和Fallout差不多,Ryzenfall影响Ryzen/Ryzen Pro/Ryzen Mobile,Fallout影响EPYC。

CTS说均只存在于AMD PSP和Promontory 芯片组里。

PSP上的是MasterKey、Ryzenfall和Fallout

Promontory芯片组上的是Chimera HW/SW。

说明和Zen核心没有关系,只是Zeppelin和Raven都集成了PSP才会受此影响。PSP的漏洞原本就存在一些,基本可以通过固件更新解决,Promontory芯片组则是ASMedia的后门。

【个人推测,3月21日AMD的发布也证实了我的推测。】

如果是ASMedia芯片的后门,不限于Promontory芯片组的话,很可能用了ASMedia控制器的Intel主板也有漏洞。

现代的所有处理器和芯片组设计都有后门/漏洞,无一例外。

所有“漏洞”都需要管理员特权提升,要本地管理员权限,还要签名过的驱动,MasterKey甚至要让你刷修改过的BIOS。如果都已经被这样控制了,我觉得可能是别的地方出了更大的问题。被攻击者拿到这些权限,无论哪个厂商的系统基本都会gg,不光是AMD。都把钥匙给人家了,被偷还能怪谁?

CTS的背景

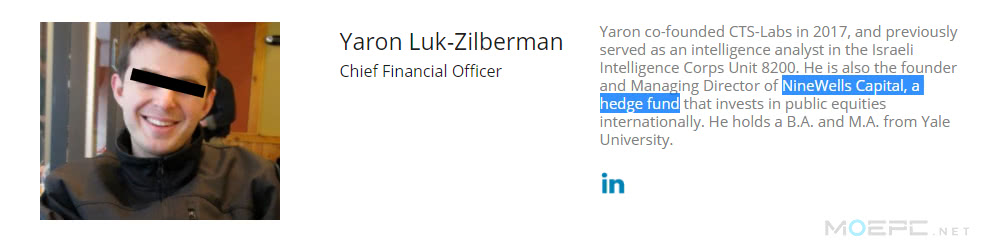

CTS联合创始人里有个叫Yaron Luk-Zilberman的,是NineWells Capital对冲基金的创始人,和股票市场有直接的利益联系。CTS位于以色列,2017年才成立,之前没有任何人听说过的公司。他们网站的dislaimer也说明,发布的内容不一定属实,还可能涉及利益交换。

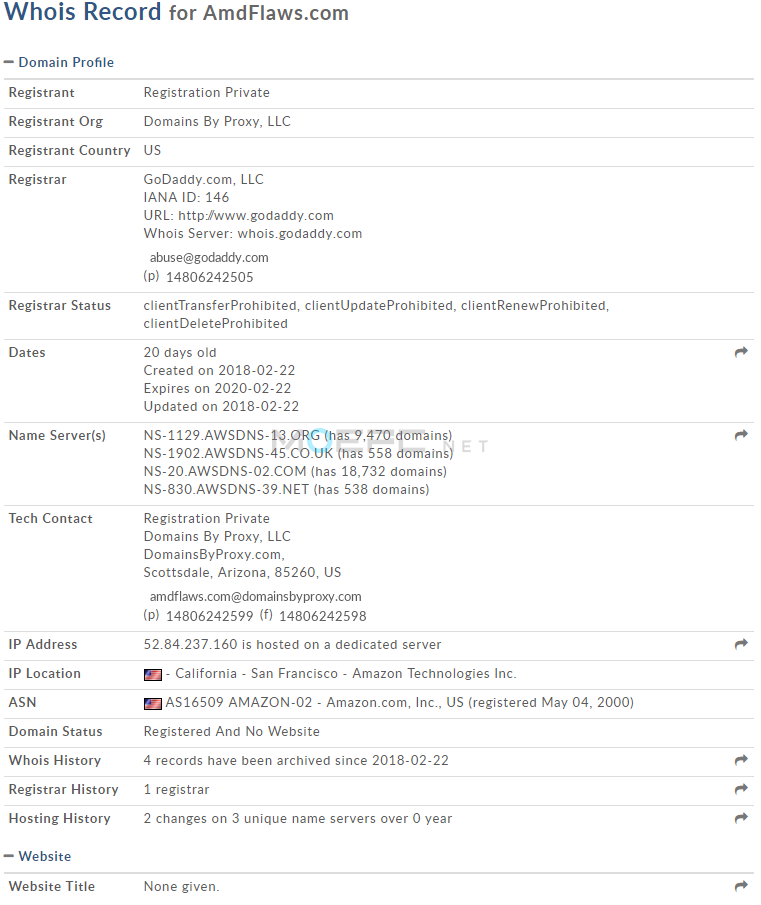

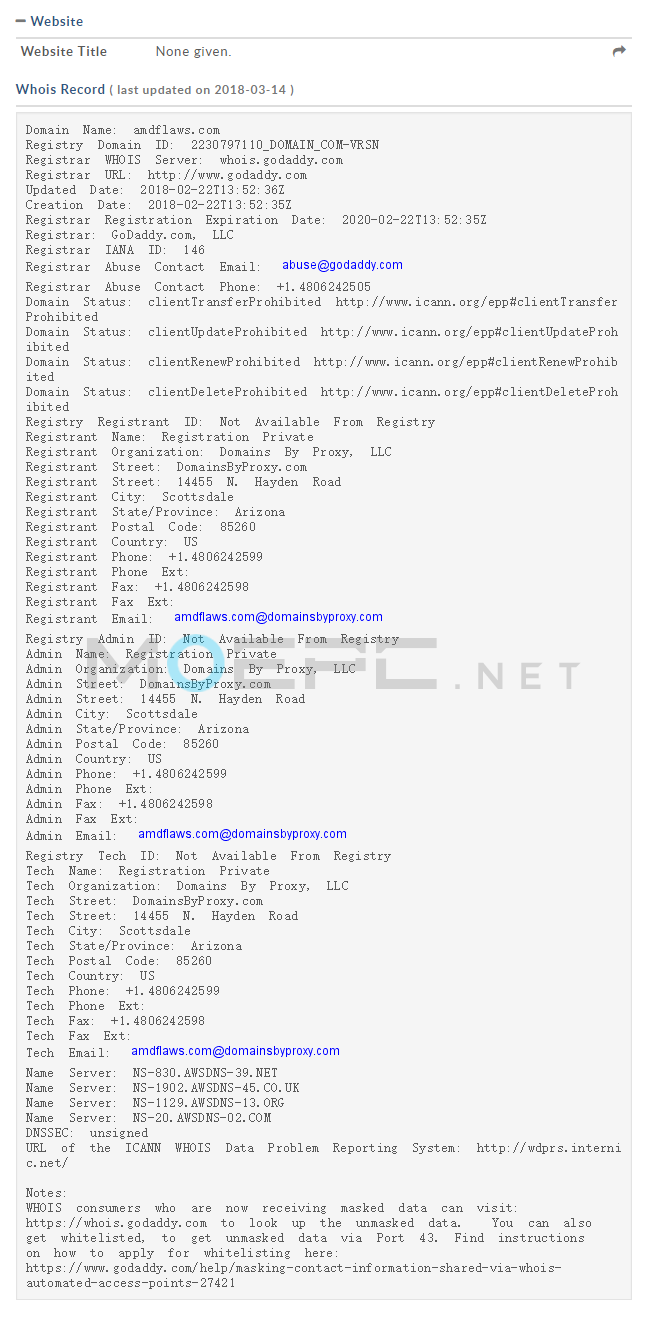

哦,他们的网站名字就叫 amdflaws.com。花了1天建好,马上就公布了“漏洞”,为了造成最大效果。这网站2月22日才在godaddy注册,注册还是用的代理(Proxy, LLC),为了隐藏身份,这就更可疑了。

whois信息

Youtube也是3天前刚注册的,关掉了评论功能

你见过别家的漏洞有这么制作精良的网站?还专门注册个域名?现在还没有intelflaws.com这玩意。

amdflaws.com

Meltdown和Spectre的网站,制作简洁明了,没有吓人的logo

起个跟瘟疫公司一样吓人的Logo和名字我就不说了。在造成恐慌上的效果怕是拔群。

作为一家“安全公司”,CTS Labs的网站连HTTPS都没用

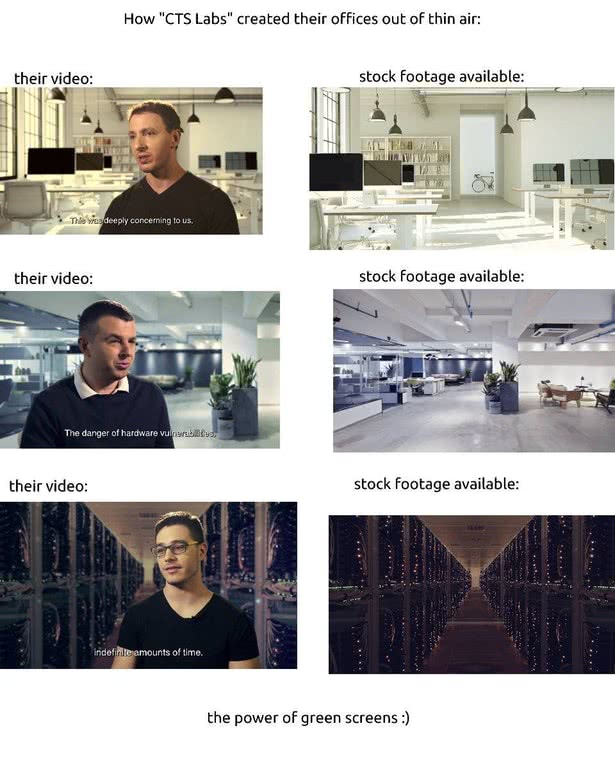

Redditor还发现他们录视频用的背景完全是伪造的,用绿幕+网上找的模板图片伪造出的“办公室”、“服务器机房”。有时间去搞绿幕录视频,却没时间去提前通知AMD?

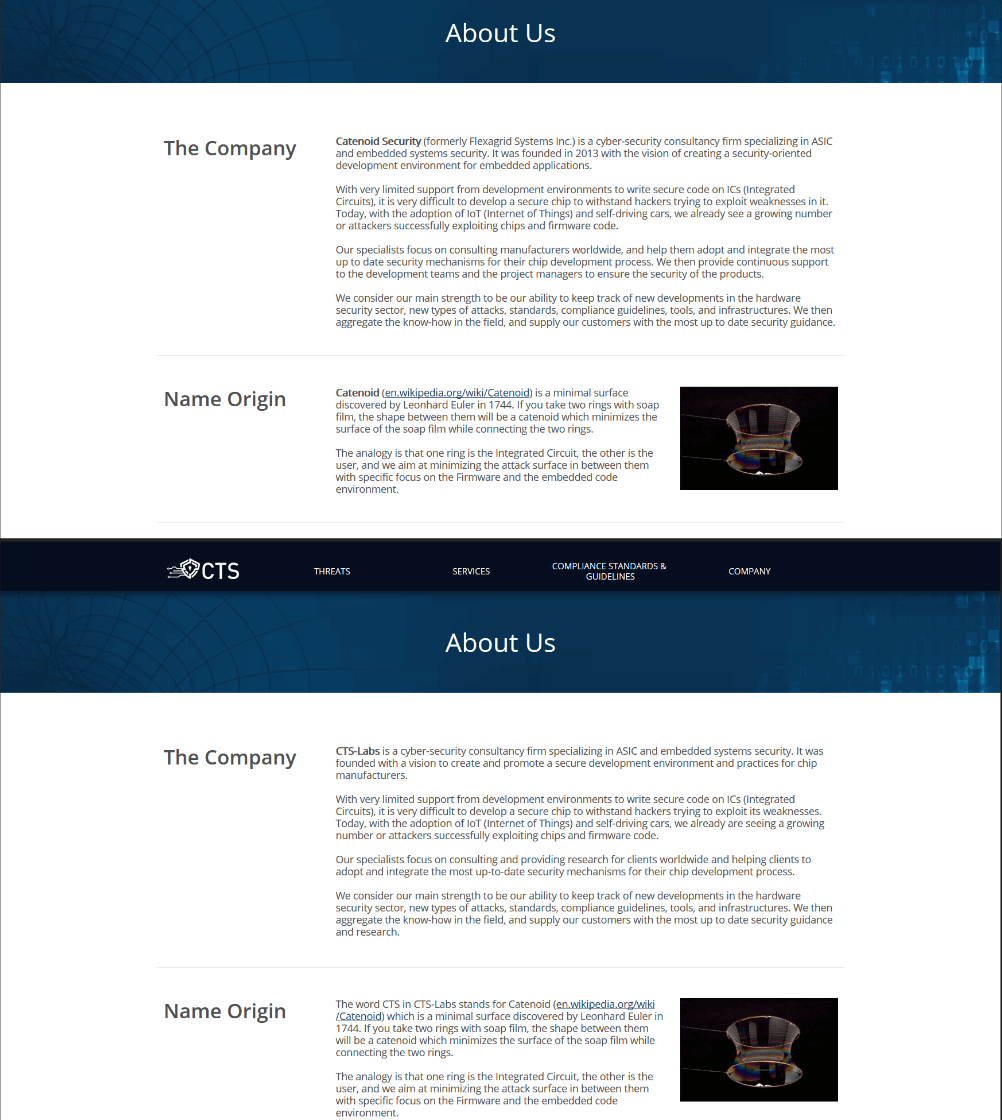

还有Redditor发现CTSLabs就是Flexagrid Systems Inc.,CrowdCores Adware 流氓软件的开发商。

介绍页只改了名字,连内容都一模一样。

公司、网站、白皮书的信息,整个都很可疑。目前没有任何“漏洞”成功实施的证据。

Viceroy Research也有参与?

同时臭名昭著的Viceroy Research很可能也参与了此事,Viceroy Research在漏洞消息发布后第一时间就提供了一份长达25页的PDF,不由得让人觉得背后有蹊跷。

这次Viceroy Research发表的报告文章,将其动机暴露无遗。把AMD股票评定为”无价值”,声称”AMD除了申请破产之外别无选择”。

In light of CTS’s discoveries, the meteoric rise of AMD’s stock price now appears to be totally unjustified and entirely unsustainable. We believe AMD is worth $0.00 and will have no choice but to file for Chapter 11 (Bankruptcy) in order to effectively deal with the repercussions of recent discoveries.

Viceroy Research因发布虚假报告+做空股票而臭名远扬。出的报告破绽百出,无凭无据,纯粹是为了操作股价从中获利。虚假报告而产生的FUD很容易造成投资人的恐慌。尤其是那些无知者。

曾有不少受到虚假报告后,股价受影响的公司(Capitec、ProSieben、Treasury、Steinhoff)要求FSB和JSE介入对其操纵市场行为的调查。据称Viceroy Research还可能触犯了相关法规。

Capitec Bank、ProSieben的股票曾下跌10-20%之多,而Steinhoff被做空的已经无力回天,不过Steinhoff原本账目就有点问题。

然而Viceroy Research 恶意操纵市场从中获利的行为是事实。Viceroy受到相关部门的多项调查,鉴于FSB的办事效率和以往案件,受到处罚的概率很小。

可以参考下面的文章。

https://m.fin24.com/Economy/treasury-slams-viceroys-capitec-report-as-reckless-20180201

https://www.fin24.com/Companies/Financial-Services/viceroy-report-baseless-filled-with-factual-errors-capitec-20180130

https://www.nytimes.com/reuters/2018/03/12/business/12reuters-prosieben-media-accounts.html

https://www.moneyweb.co.za/in-depth/investigations/viceroy-unmasked/

相关评论

Intel撇清和CTS Lab的关系,表示与此事没有关联。

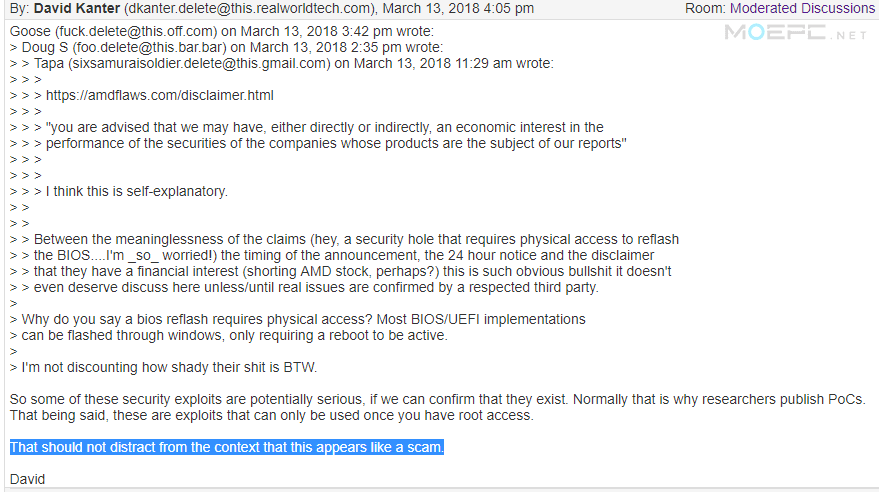

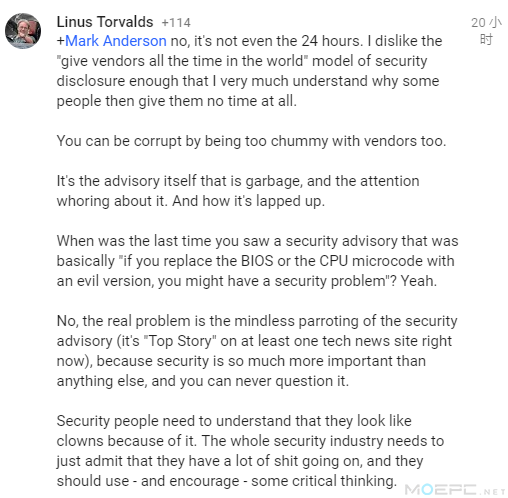

David Kanter的评论:

So some of these security exploits are potentially serious, if we can confirm that they exist. Normally that is why researchers publish PoCs. That being said, these are exploits that can only be used once you have root access.

That should not distract from the context that this appears like a scam.

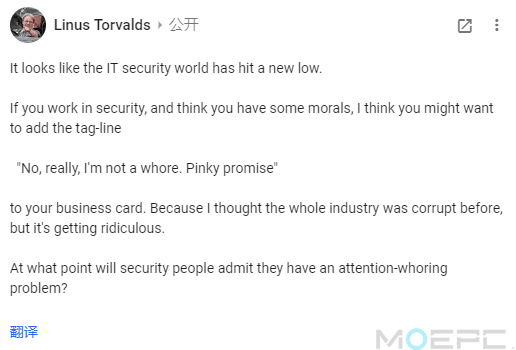

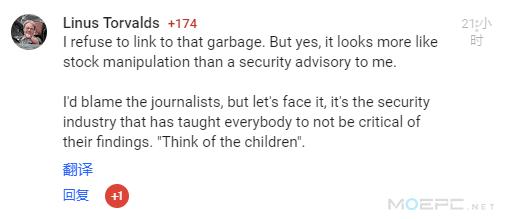

Linus Torvalds的评论:

It looks like the IT security world has hit a new low.

If you work in security, and think you have some morals, I think you might want to add the tag-line

“No, really, I’m not a whore. Pinky promise”

to your business card. Because I thought the whole industry was corrupt before, but it’s getting ridiculous.

At what point will security people admit they have an attention-whoring problem?

>Security people need to understand that they look like clowns because of it.

03/15更新:CTS声称将PoC交给了几家第三方公司验证,有一家叫Trail of Bits的说CTS给的代码能够工作。据说CTS还给了他们16000美金报酬。被CTS提供漏洞的公司有Dell、微软等,全都是AMD的合作伙伴。

但就和我开头说到的一样,主要问题并不是漏洞,而是背后的动机。实际上漏洞的严重性并没有CTS声称的那么可怕。

David Kanter是这么形容的:所有漏洞都要root权限,如果都被入侵者拿到了root权限,你已经gg了。就像别人闯进你家然后安个摄像头监视你一样。

03/16更新:Ian/DK与CTS的访谈大致内容,更详细的内容建议去Anandtech看:https://www.anandtech.com/show/12536/our-interesting-call-with-cts-labs

CTS在与Ian Cutress/David Kanter的对谈中暴露出了许多问题,驴头不对马嘴的地方很多,不少问题(将近一半)还不敢正面回答。

CTS一面说自己和以色列的Unit 8200有关,声称自己在安全领域有多年经验,另一面又用“没有经验,这是我们第一次”来推脱发表漏洞时所做的各种不合常理的行为。

而且CTS这次连CVE都没申请。哪个公司发布漏洞会不事先申请CVE?有了CVE,能够清楚明白地知道指的到底是哪个漏洞。

Ian问到为什么只给了AMD 24小时时间,如果换做Meltdown或者Spectre(和Intel有关的话),是否也会采取相同的做法。CTS回复说“ I think that it would have depended on the circumstances of how we found it, how exploitable it was, how reproducible it was. I am not sure it would be the case. Every situation I think is specific.”

也就是说,根据情况不同,处理方式不同。如果是Intel的话可能就大不一样。

比如ASMedia的漏洞不光存在于AMD芯片组,所有用了ASMedia控制器的主板,包括Intel主板都有一样的后门,然而CTS只把AMD拿出来说事。

这次的重点,也就是漏洞对服务器/企业的影响,CTS一直咬着说企业里也有不少用台式机或者工作站,这些普通电脑没有VM保护,所以只需要root权限,并不需要物理接触。后来却又直言承认这些漏洞对使用VM的服务器没有影响,想要突破hypervisor太难,本身入侵者的权限就很低。虚拟环境下更没法更新固件或者BIOS。除非被攻击者物理上接触服务器,才会有影响。试问现在哪个服务器不用VM?被别人入侵机房无论是哪个服务器都没办法,包括Intel和AMD。

这次的漏洞和Meltdown/Spectre不同,Meltdown/Spectre不需要特制的软件也不需要root权限就能提权。CTS找到的漏洞从一开始就要求root权限。

CTS在公布漏洞的同时,又拒绝发表任何详细信息,限制了其他所有人验证漏洞的可能。

和Trail of Bits的金钱交易,CTS拒绝评论,然而Trail of Bits自己之前已经证明拿了16000刀做第三方验证费。

Ian和David Kanter一再追问CTS的客户,或者说背后的推动者,CTS拒绝回答,别说雇主名字了,连雇主所在的行业领域都不敢说。直接找了个理由推脱下线。

David Kanter在访谈过后认为结论已经显而易见。CTS对硬件设计的基本原则一无所知,在最后被问到公司时仓皇而逃。“It’s telling how quickly they bailed on the call once I started asking about their company. Also, they seemed to not understand “chicken bits” at all or the basic HW design principles. The ramblings about FPGAs were fascinating.”

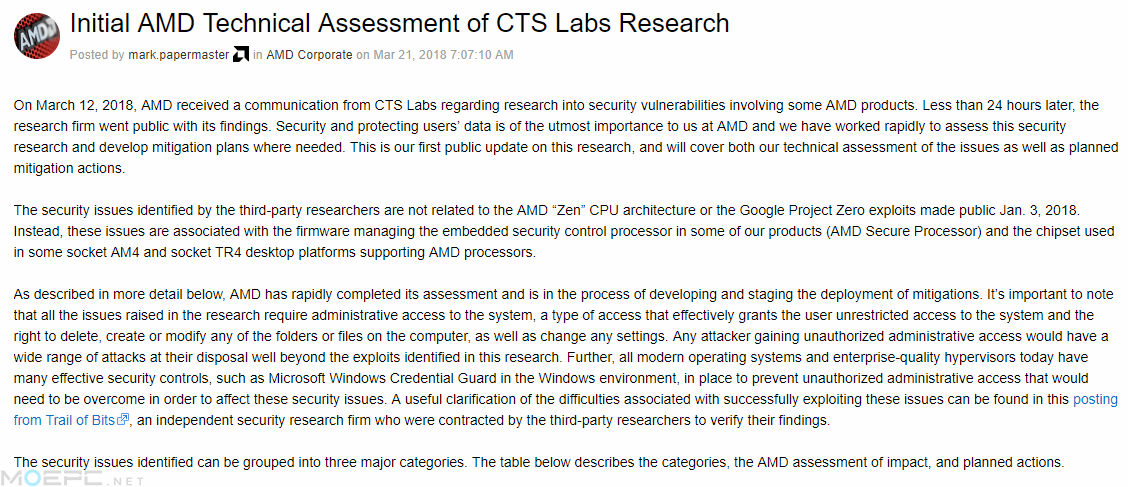

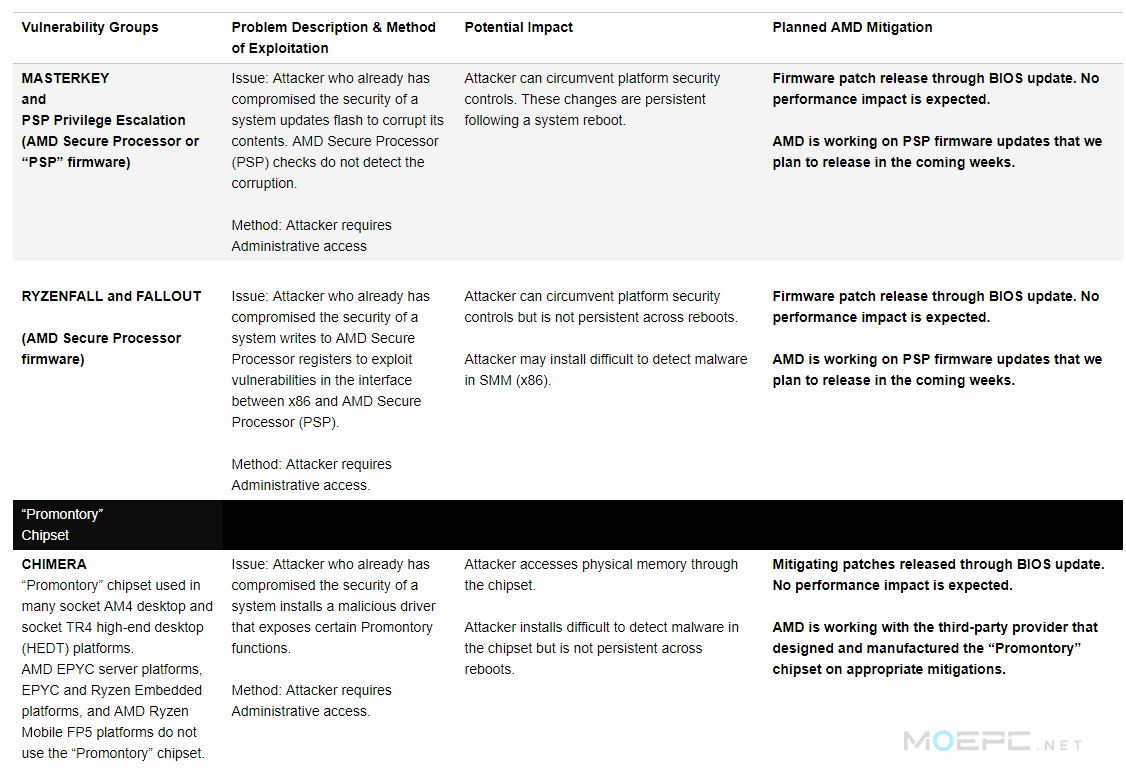

3月21日更新:AMD做出了初步回应。

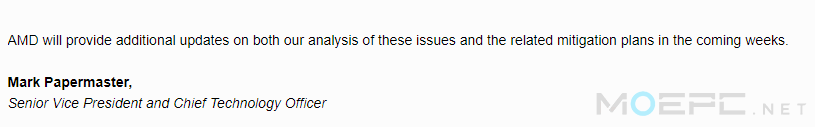

据Bloomberg报道称,AMD还请求相关部门介入对股票交易异常行为的调查。

和此前个人的推断一致,所有漏洞和Zen架构并没有关系。MASTERKEY/RYZENFALL/FALLOUT影响的是PSP,CHIMERA影响的是Promontory芯片组。这些漏洞和年初GPZ找到的Meltdown/Spectre也没有关系。

回应中也证实所有漏洞都需要管理员权限。而且所有现代操作系统/企业级hypervisor均有有效的安全防范措施,比如Windows的Microsoft Windows Credential Guard。利用这些漏洞是很困难的。

最后,AMD将在数周内通过BIOS更新修复全部漏洞。补丁对性能没有影响。

在文中我已经说过很多遍了,主要问题并不是漏洞,而是背后的动机。CTS这次的性质可以说是很恶劣的。

CTS声称只给AMD留24小时是因为AMD需要几个月甚至一年时间都没法修复这些漏洞,然而事实是AMD只需要数周。

CTS发布的“白皮书”里还把漏洞联系到Zen架构上,并通过夸大漏洞威胁性制造恐慌。本身CTS和股票市场就有利益联系,再加上Viceroy Research,很明显就是为了做空股票进行获利的行为,被夸大的“漏洞”只是手段罢了。那为什么只针对AMD?那你可能就要问问CTS背后那位匿名雇主了。

如果收到进一步的确认信息会更新在这里。

本文地址 http://www.moepc.net/?post=4553

MOEPC.NET编辑,转载请保留出处。

canard pc已经拿到了2700x样品

就是不知道这个12nm能艹多高的频率呢

人҉҉要҉҉是҉҉撸҉҉多҉҉了҉҉,҉҉连҉҉看҉҉东҉҉西҉҉眼҉҉都҉҉是҉҉花҉҉的

搞金融操作的那些人什么幺蛾子都做的出来,毕竟是空手套白狼。。。

AMD发布了官方报告

https://community.amd.com/community/amd-corporate/blog/2018/03/21/initial-amd-technical-assessment-of-cts-labs-research

漏洞居然是真的,还以为是纯粹无中生有呢

@hyno111:是真的又如何。我文章里写得很清楚,这一点并不重要。

@剧毒术士马文:AMD好像已经有更新了,但强调了这不是CPU架构问题,只是主板芯片组的问题。

@IAREPETER:如果你有仔细读过我文章,你会发现这正是我一开始就在说的。

@hyno111:在我看来就是个无所谓的漏洞….这”漏洞”的前提条件是要有管理员权限…问题是你管理员权限都被人拿到了,那有没有这漏洞都没意义了…..除非这是个获取管理员权限的漏洞…._(:3」∠)_

@飞轮饼:我用的是“居然”是真的已经表明我的态度了,某些人什么都编得出来。

以及,这个漏洞作为安全漏洞,理论上可以躲过所有杀毒软件。同理以前还听说过刷写HDD内置微控制器固件的,不过应用难度和对具体情景的要求实在太高,没有实际意义。

@hyno111:如果Intel和AMD都是汽车厂商

intel:汽车高速行驶时可能导致变速箱锁死(Spectre),刹车失灵(Meltdown)

AMD:汽车油量不足时油量灯不会亮起,可能导致无告警情况下的熄火

自行体会情况的轻重缓急

这越看越不像intel所为

倒是某些公司

干得出来

anandtech针对amd漏洞问题与CTS进行了沟通

得到了一些“因吹丝挺”的回复

https://www.anandtech.com/show/12536/our-interesting-call-with-cts-labs

@xing0999:Ian刚发我就看过一遍了。

马文给linus加1,看来是鬼城+用户?

這年頭越是撇清關係,越是證明自己穩如泰山,結果都是相反的。

各位媒体老师们大家好!

战火已经烧到我们家门口了

以下省略200字

“Intel撇清和CTS Lab的关系,表示与此事没有关联。”

不管你们是不是信,反正我是信了。

不过从本篇文章的分析和现有的证据显示。。。这种水平怎么看也不像intel那个浓眉大眼的干的。。。

@zdawny:英伟达绿了2333

不过AMD好歹流着ATI的血,I社看在前女友的份上也不会把事情做太绝

而且更重要的是NV对i的威胁已经远远大于a社了,16年那波股市大涨,nv市值从未如此接近过i社,这个时候i社要是再打压amd两家都得玩完

@xing0999:你想想朝廷这帮小公司,搞人工智能。

一个节点一组双路服务器,恨不得插7,8块泰坦或者1080ti。

相当于匹配比,1:3到1:4。

这就多少钱,双路至强2颗处理器2000刀,一块泰坦就2000刀。

最新的都3000,4000刀。

等于intel给nv打工,intel能不眼红人工智障嘛。

现在nv几乎就是人工智障的主宰。

@nyanyan:噗人工智障233333

@nyanyan:人工智障好评。

AMD加油啊,我还等着Radeon Instinct呢

@zdawny:你怕是没见识过7350K公关门吧。英特尔北京融科那帮乡下人的水平就是这么low逼的

CTS这名字起的真雅致,我来翻译一下

Ryzenfall(锐龙破,锐龙陷落?)

Fallout(异尘余生)

Masterkey(主脑之匙)

Chimera(嵌合之种)

@xing0999:不知道为何看到他们把漏洞取名为“Fallout”后笑出声

@zdawny:fallout系列游戏(滑稽)

@wangbaisen1990:直接叫《辐射》太没品了,对不起他们的心意

@xing0999:这倒是,不能叫辐射你这起的也挺有意思的23333

@wangbaisen1990:《异尘余生》是辐射的港台译名

@xing0999:咦,这样啊,我觉得还是辐射好一些,虽然异尘余生也不错

@xing0999:Ryzenfall还是用TITANFALL的方式吧:锐龙陨落

关于这个PSP漏洞,其实很多天前有一个号称国内团队也说破解了,在微博上到处@人,制造耸人听闻的消息,不过没人搭理

我觉得就是有的要做空一波吧

在Intel CPU和AMD GPU合作引起广泛关注的现在,个人觉得蓝厂不会搞这种一眼就觉得有问题的动作。这手法要么是做空机构,要么是绿厂。

@horeaper:还有我是1600X啊为啥说我是Core i7 =_=bbb

@horeaper:那个是等级23333

牙膏厂的公关真的越来越低级了,自己的高危漏洞到现在都没能说确实搞定,人家一个需要管理员权限需要特殊签名驱动需要刷BIOS的漏洞倒是炒的火热。DOOMSDAY漏洞: Executing “rm -rf /” with root privilege on most Linux distributions will likely cause semi-permant system failure, affects all CPUs/Motherboards.

总结下来:xswl

牙膏厂真tm恶心 布莱恩·科兹安尼克 去你妈的早点滚蛋吧 下三烂功夫都出来了

还特意起了几个适合公关的名字

要是真有漏洞,蓝色基因辈辈传的dell早就叫唤起来了,还要等到重现漏洞?只能说特定条件下有可能实现,具体什么用意就不好说了

Linux之父对此也进行了评论:

https://plus.google.com/+LinusTorvalds

很明显他认为这是bullshit

@xing0999:噗果然呢

这种太LOW了

做的也太假了些

在远景看到了这个新闻 就来这边看看 果不其然

又是GPP又是漏洞公关

老黄最近昏招频频啊

“AMD Zen全系产品连曝12个高危安全漏洞”已经来了噗嗤

@ruaruarua:噗有地址么,我想围观下

@wangbaisen1990:直接百度AMD Zen全系产品连曝12个高危安全漏洞就行了

@ruaruarua:我看到了,国内那群傻逼果然是传谣造谣跟风上

@wangbaisen1990:转载时候只说漏洞

12个

重大

别的都不敢说

包括所有“漏洞”都需要管理员特权提升,要本地管理员权限,还要签名过的驱动,MasterKey甚至要让你刷修改过的BIOS这个

@wangbaisen1990:都说了,国内那群傻B妓者煤体跟居委会的三八一模一样。

谈漏洞而色变

是人做的系统就有漏洞

而漏洞触发的条件决定了其危害性

admin access,refresh bios……

都得这样了还tm叫漏洞?

对了,reddit已经有人扒出来CTS的视频是绿幕陪现成模版做出来的了,23333

都有管理员权限了,要漏洞干嘛。。。

感觉这波不像牙膏厂搞事,而是皮衣黄搞事啊….I、A两家正在GPU合作蜜月期,急的肯定是皮衣黄,否则两家联手不车翻他,也要车掉他一层皮

@飞轮饼:我还寻思膏厂公关团队什么时候这么聪明了

@飞轮饼:做空的,

@飞轮饼:我就奇怪了8809G准备上来了。intel还会搞这事?

所有漏洞都需要管理员特权提升,要本地管理员权限,还要签名证书,MasterKey甚至要让你刷修改过的BIOS。

有这玩意我干嘛利用漏洞?

我特么都可以大摇大摆直接进去随便拿了

另外这怕不是有人塞钱吧

@wangbaisen1990:肯定的吧,只是背后是谁

@sandy:这太低级了

to low